hgame-misc

¶前言

总算是结束了,下面就记录一下misc遇到的一些题目

¶这个压缩包有点麻烦

¶相关知识-压缩包

¶解题过程

可以看到在zip给出了密码的提示,六位纯数字,Advanced Archive Password Recovery爆破

根据提示,给出的应该是字典,我们同样在爆破软件中选择字典

继续下一步

他让我们重新储存,把readme文件选择以存储的方式压缩发现

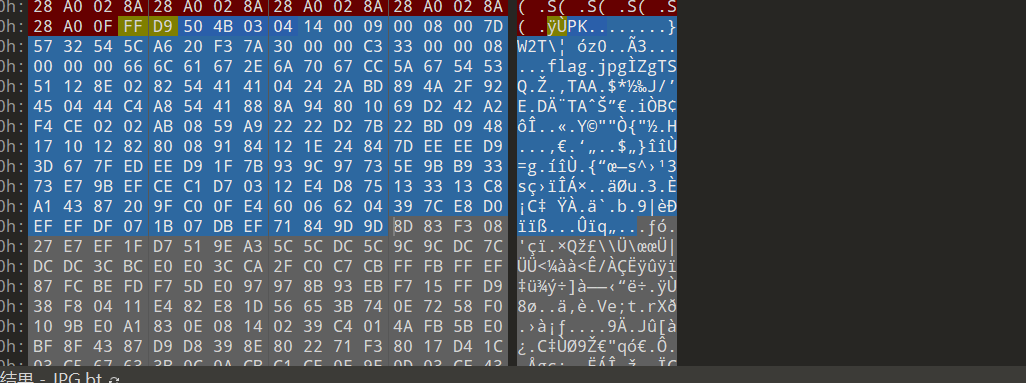

这两个的CRC32的值是一样的,但是我们知道CRC32的值只有一个,所以使用明文攻击,这里4.5没跑出来,4.0跑出来了

在jpg文件尾部发现了zip,另存一下,是伪加密

修复后得到flag

¶你上当了 我的很大

¶相关知识-二维码

¶解题过程

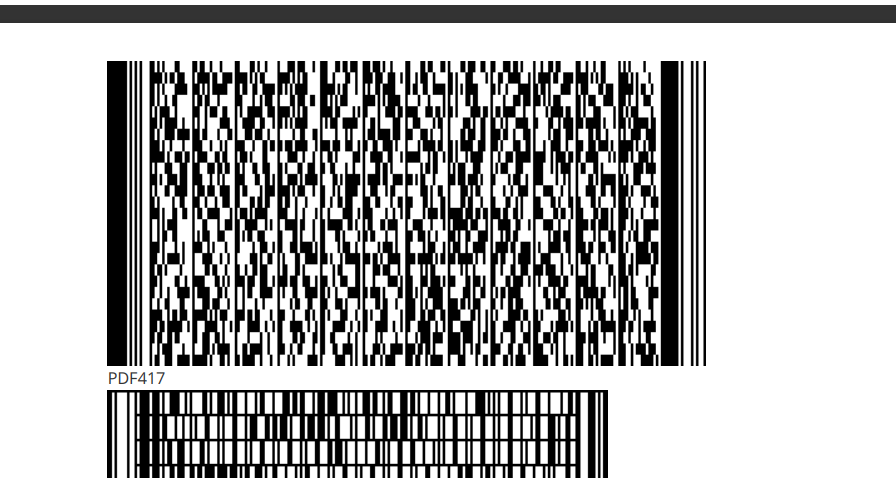

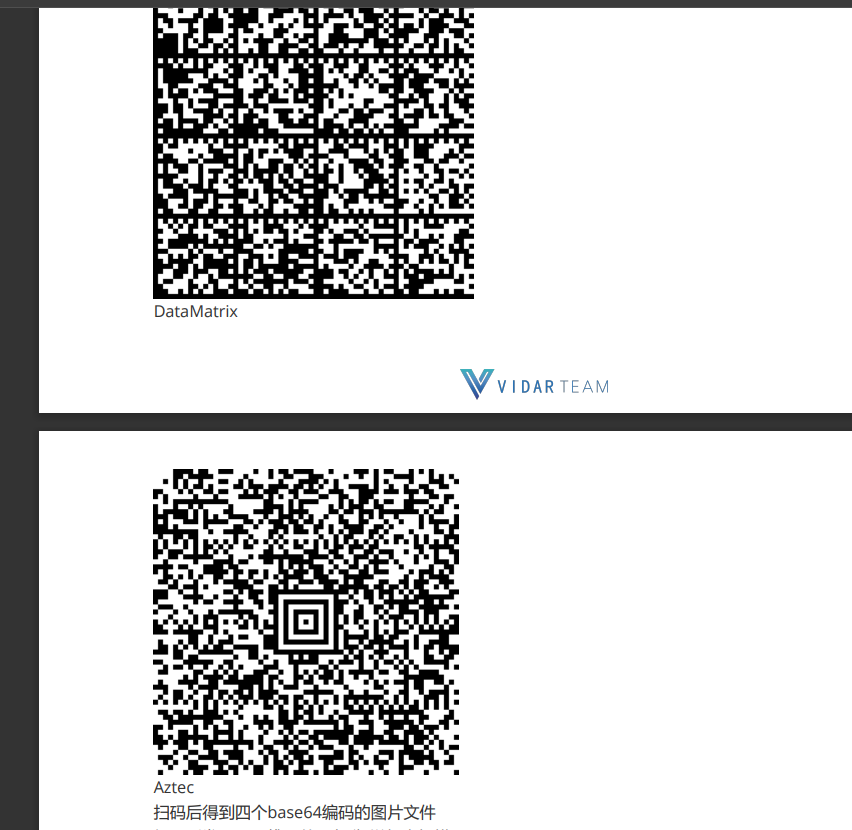

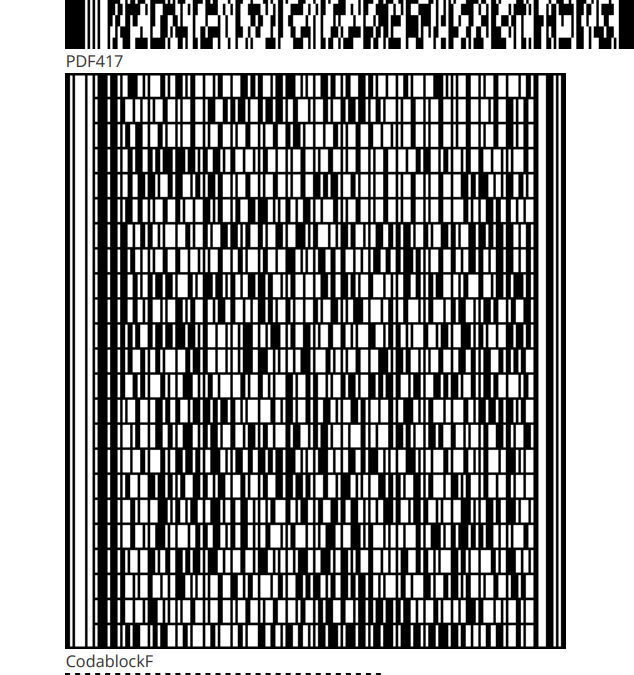

解压之后得到很多的视频,但都是重复的,有用的就几个,主要记录一下各种二维码的样子,以免之后认不出来

https://barcode.tec-it.com/zh/CodablockF

这个网站可以生成不同的二维码,便于识别

https://products.aspose.app/barcode/recognize#

这个网站识别比较全

¶谁不喜欢猫猫呢

https://blog.csdn.net/mochu7777777/article/details/122631962-可以看看,脚本不会写

¶摆烂

¶相关知识-盲水印、APng、零宽隐写

¶解题过程

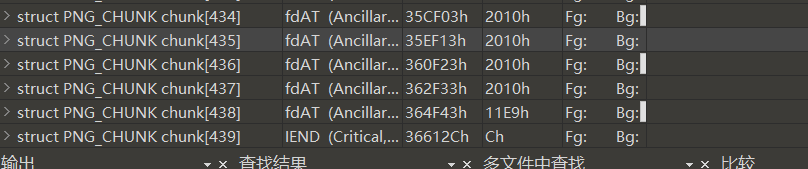

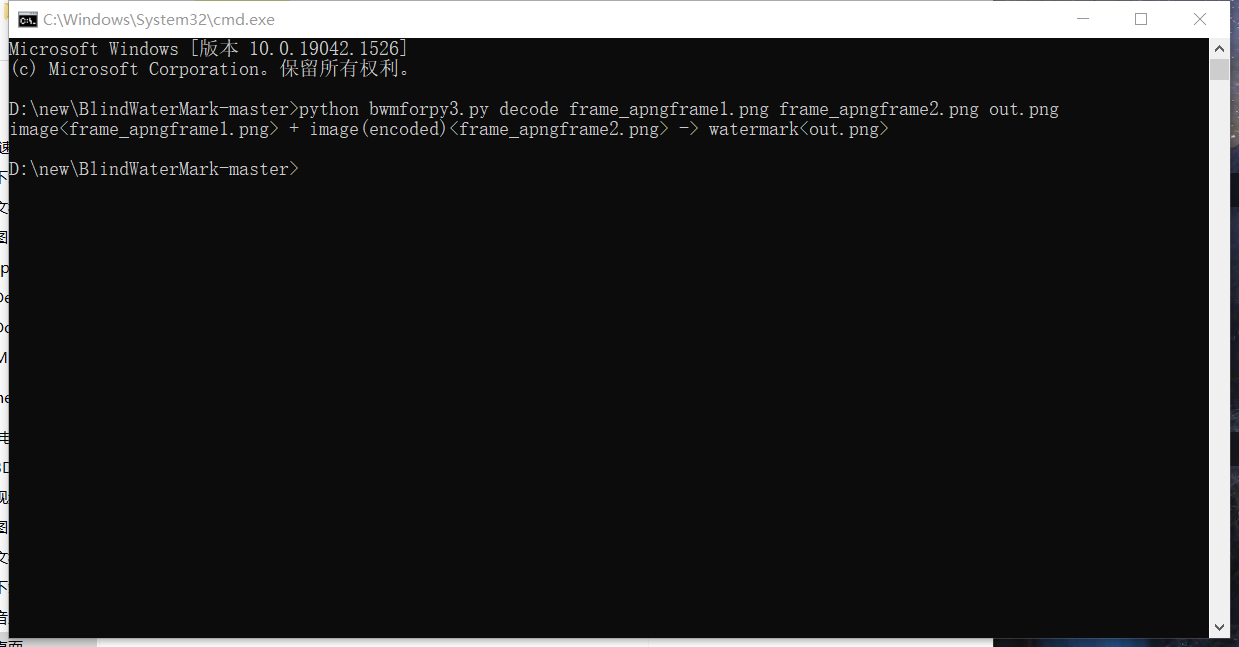

foremost分离压缩包得到png文件,也可以复制文件信息之后另存为,将png拖进010发现奇怪的地方

正常的png文件是没有fdAT数据段的 APng-https://www.jianshu.com/p/5333bcc20ba7

查阅资料发现是Apng,这里介绍一个分解Apng的网址

得到两张一模一样的图片,这时候就想到了盲水印

得到带有密码的图片

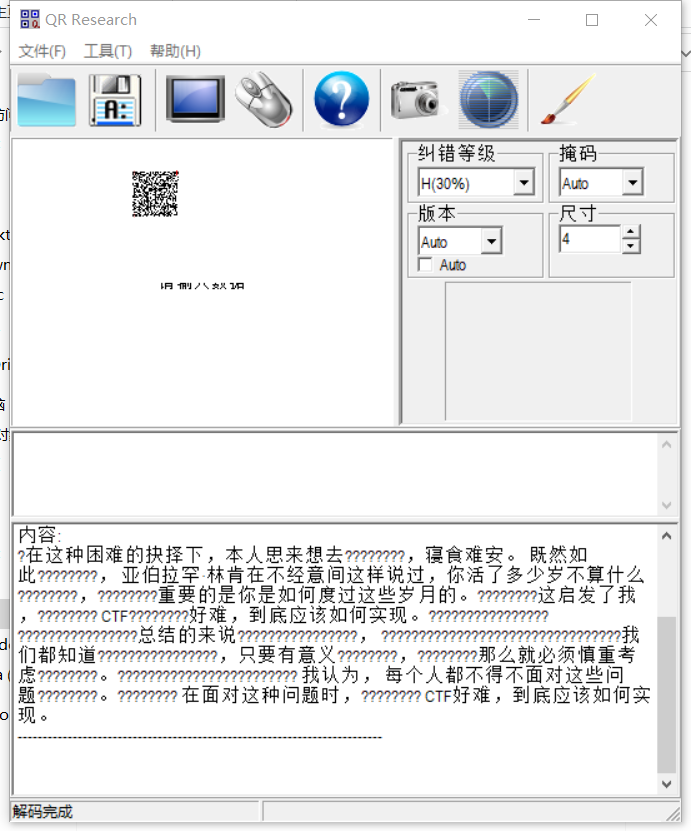

得到密钥解压压缩包,拼接二维码,扫码得到

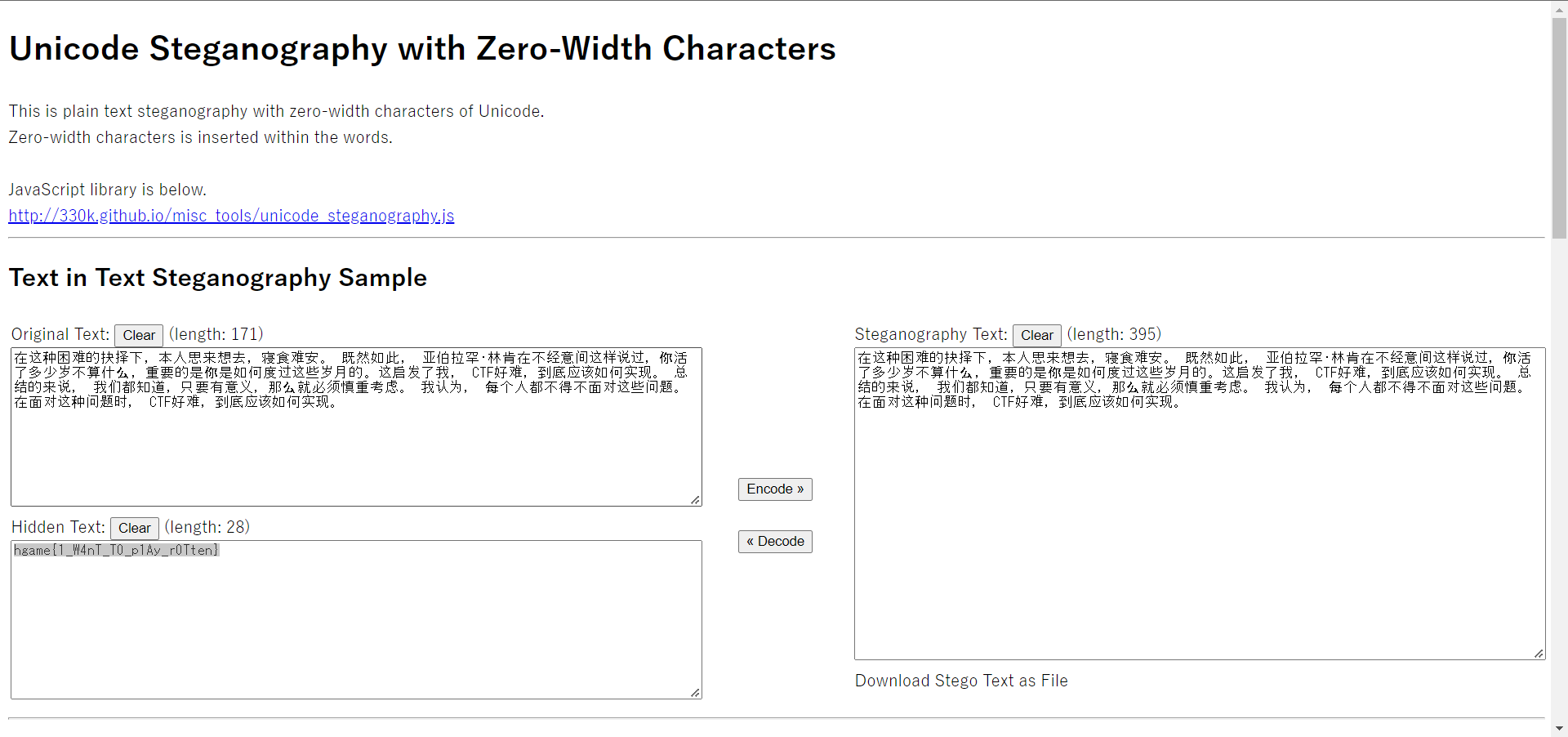

发现很多问号,应该就是零宽了,这里我手机扫码后的信息再拿去解密-https://330k.github.io/misc_tools/unicode_steganography.html

¶At0m的给你们的(迟到的)情人节礼物

¶相关知识-avi隐写、NTFS数据流、 MSU StegoVideo工具

¶解题过程

一般数据流隐写都采取winrar,所以要关注rar文件

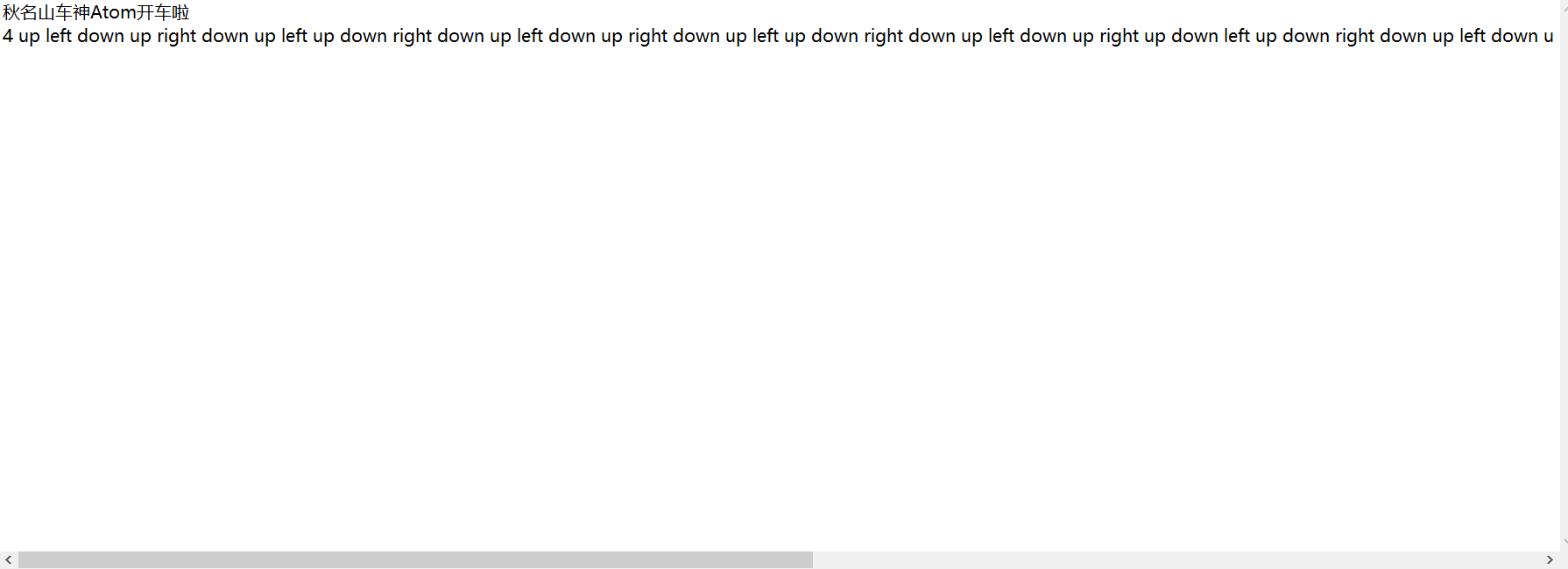

这里解压之后时候NTFS工具得到

四个方向对应四进制,解码的到 6557225

还有一个avi文件,一般是MSU StegoVideo工具

下载好之后选择好avi文件,并且指定写入的文本 ,输入密码即可

hgame{Q1ng_R3n_J1e_Da_Sh4_CTF}